Системы контроля и управления доступом (скуд)

Содержание:

- Основные функции СКУД

- Компоненты СКУД

- Классы системы СКУД

- Защита данных

- Правила установки СКУД

- Производители СКУД

- Подключение сигнализации в Home Assistant

- Назначение и задачи СКУД

- Технические средства для управления движением персонала и посетителей

- Автоматизация

- Принцип работы

- Красивая обёртка

- Устройства и оборудование СКУД

- Что это такое и для чего нужны

- АВТОНОМНЫЕ КОНТРОЛЛЕРЫ СИСТЕМ ДОСТУПА

- Контроль доступа

- Классификация систем СКУД

Основные функции СКУД

Программное обеспечение разрабатывается в зависимости от потребностей организации-заказчика. Оно позволяет службе безопасности определять, кто и когда посетил объект. Речь идет о точной дате и времени. Доступна идентификация лиц, которые пытались проникнуть в охраняемые места.

Система контроля охраны препятствует несанкционированному передвижению транспортных средств через ворота, контролирует въезд/выезд автомобилей на участках, оборудованных шлагбаумами.

Иногда система СКУД используется нанимателями для фиксации соблюдения сотрудниками рабочего графика. Для этого на электронной проходной устанавливаются специальные турникеты, а каждому работнику выдается личная карта.

Существует риск получить одинаковые коды карт для ASK- и FSK-идентификаторов. Поэтому разработана охрана интеллектуальных активов и защита от промышленного шпионажа. Эта технология используется для предоставления или запрета доступа к виртуальному пространству. Преимуществом подобной системы СКУД является обеспечение безопасности домена компании.

Каждое событие и транзакция записываются. Автоматизированная система генерирует мгновенные ответы на аварийные сигналы и блокирует несанкционированный вход. Высокотехнологичные программы требуют двойной или тройной аутентификации для доступа к электронным базам данных.

Системы контроля доступа используются для обеспечения плановых обходов объекта сотрудниками службы безопасности несколько раз за ночь. Для этого устройства программируют таким образом, чтобы охранник мог использовать считыватель карт доступа в качестве контрольно-пропускного пункта. Систему настраивают по часам, что гарантирует факт проверки каждого пункта патрулирования в соответствующем временном окне.

Компоненты СКУД

Преграждающие устройства

Технические конструкции для физической преграды против несанкционированного проникновения на объект.

1. Турникеты – для организации идентификации любого человека, входящего на объект. Конструктивно бывают:

- поясные;

- полноростовые.

2. Двери – для прохода в помещение или на территорию. Оборудованы исполнительными устройствами:

электромагнитными защёлками – срабатывание при подаче или снятии энергопитания;

электромеханическими замками – действие открывающего импульса до открытия и закрытия двери;

электромагнитными замками – открытие при отключении энергопитания;

механизмами привода.

3. Шлюзовые кабины – для блокирования при дополнительном подтверждении личности.

4. Ворота – для пропуска стандартных транспортных средств.

5. Шлагбаумы – для пропуска габаритных транспортных средств.

6. Болларды – поднимающиеся конструкции для блокировки въезда.

Идентификаторы

Устройства для хранения данных, определяющих права владельца для доступа. Различаются применением технологии записи. Способы доступа:

радиочастотная идентификация (RFID) – брелок или пластиковая карта;

виртуальная идентификация – случайная генерация кода специальным приложением в смартфоне;

по номеру мобильного телефона;

пароль – введение ПИН-кода на панели;

биометрическая идентификация – по уникальным человеческим признакам.

Считыватели

Приёмники идентификационных кодов для трансляции в блок принятия решения. Работают с определёнными идентификаторами, считывание выполняется:

у магнитных карт – с ленты;

у ключей Touch Memory – при контакте;

у Smart-карт – из встроенного чипа;

GSM – по телефонному номеру;

биометрия – по индивидуальным признакам человека, преобразованным в цифровую последовательность;

ПИН-код – набор определённых комбинаций;

бесконтактное – с помощью радиочастотного RFID взаимодействия.

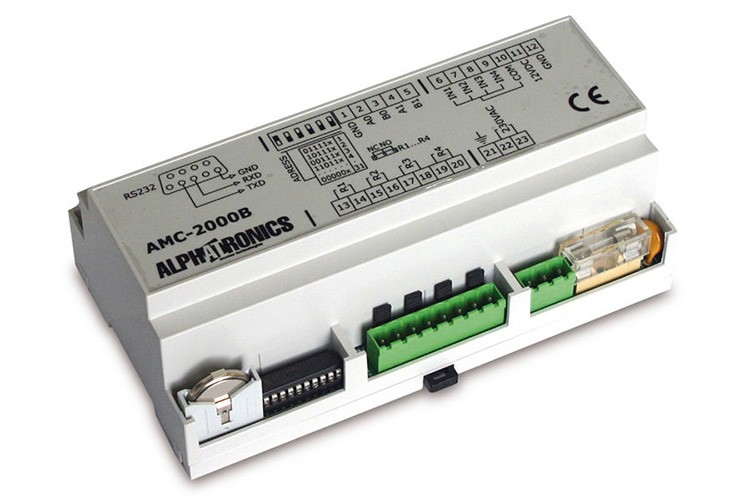

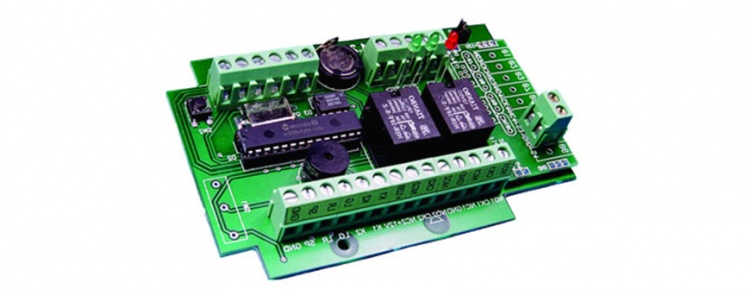

Контроллеры

Электронный блок для анализа поступивших данных и формирования команды на действие исполнительных устройств. По способу управления бывают разновидности:

автономные – работают самостоятельно и в единую систему не входят;

сетевые – действуют совместно с такими же моделями под единым управлением.

Программное обеспечение

Обеспечивает выработку алгоритмов управления всеми компонентами СКУД. Устанавливается на компьютере или отдельном сервере центрального пульта в зависимости от мощности пакета.

Вспомогательное оборудование

При необходимости дополнительно подключаются охранная система с видеонаблюдением, пожарная сигнализация, датчики открытия дверей, лифты, алкотестеры, блоки бесперебойного питания и пр.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они разделяются на четыре класса.

- СКУД 1-ого класса имеет самый простой набор функций. Состоит из устройств с автономным функционированием. Основная задача — обеспечить вход/выход лиц с идентификатором. Возможность изменять принципы управления работой весьма невелики — предоставляется возможность менять идентификационные коды, добавлять или удалять их из системы. Надежность защиты от проникновения посторонних лиц у СКУД 1-ого класса не отвечает повышенным требованиям.

- СКУД 2-ого класса включает зависимое и независимое оборудование. Тем самым расширяются функциональные возможности такой системы СКУД. Имеются возможности не допуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации о внештатных ситуациях на управляющий пульт, контроль исполнительных механизмов с помощью программного обеспечения. Защита от неразрешенных проникновений на территорию несколько выше, чем у систем доступа 1-ого уровня.

- СКУД 3-ого класса обладает такими же функциями, что и 2-ого, плюс добавляется возможность записи трудового времени рабочих со сформированной базой данных по всему штатному расписанию сотрудников. СКУД 3-ого класса может быть встроен в другие системы безопасности. Надежность защиты на высоком уровне.

- СКУД 4-ого класса обеспечивает самую высокую степень защиты. Оборудование имеет многоуровневую идентификации и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3-ого класса плюс возможностью автоматического управления в форс-мажорных случаях. Рекомендованы к использованию в охране крупных объектов с повышенными требованиями к безопасности.

Защита данных

DAP – Database audit and protection

Системы данного класса обеспечивают безопасность систем управления реляционными базами данных (СУБД). DAP – это развитие базовых возможностей мониторинга инструментов database activity monitoring (DAM), но при этом они имеют такие дополнительные функции, как:

- обнаружение и классификация данных;

- управление угрозами и уязвимостями;

- анализ на уровне приложений;

- предотвращение вторжений;

- блокировка активности;

- анализ управления идентификацией и доступом.

DLP – Data Leak Prevention или Data Loss Prevention

Системы предотвращения утечки данных строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении конфиденциальной информации срабатывает активный компонент системы, и передача сообщения (пакета, потока, сессии) блокируется или сохраняется копия трафика для постанализа на случай проведения расследования возможной утечки.

DCAP – Data-Centric Audit and Protection

Эти средства защиты конфиденциальности данных знают, где хранятся конфиденциальные данные, определяют политики управления данными в бизнес-контексте, защищают данные от несанкционированного доступа или использования, а также производят мониторинг и аудит данных, чтобы убедиться в отсутствии отклонений от нормального поведения. Несмотря на новый подход к защите данных (а не периметра), решение не нашло большой популярности.

CASB – Cloud Access Security Broker

Инструмент контроля за облачными приложениями, ресурсами и сервисами. Он управляет тем, как происходит взаимодействие между облачными приложениями и внешним миром с помощью прокси и/или API-режима. Системы CASB могут разворачиваться как в локальной, так и в облачной среде, а также в гибридной комбинации с использованием локальных и облачных контрольных точек.

SDS – Software-Defined Storage

Программное решение, обеспечивающее хранение данных и управление ими. Основная отличительная возможность SDS – это виртуализация функции хранения, отделяющая аппаратное обеспечение от программного, которое управляет инфраструктурой хранения. В этом смысле SDS является развитием концепции программно-определяемой сети.

Правила установки СКУД

Монтаж СКУД осуществляется сотрудниками сертифицированных компаний. Они знакомятся с объектом и требованиями к нему, делают замеры. Далее составляют проект с учетом мест расположения точек доступа, разрабатывают маршруты прокладки кабелей.

Процесс монтажа состоит из таких этапов:

- Подготовительный — приобретение комплектующих и оборудование СКУД, установка программ, производство персональных карт или иных идентифицирующих устройств.

- Монтаж СКУД, организация сети, подсоединение к серверу, наладочные работы, тестовый запуск.

- Обучение эксплуатации СКУД.

- В финале испытывают работоспособность системы.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Подключение сигнализации в Home Assistant

Для работы в сигнализацией в Home Assistant есть встроенная интеграция и карточка Lovelace. Начнём с интеграции — чтобы её включить, нужно добавить в configuration.yaml следующий блок:

Код для разблокировки я вынес в отдельный файл secrets.yaml. Почитать, как он устроен, можно тут.

Поскольку мы тестируем нашу СКУД, arming_time (время до включения режима охраны, за которое вы успеете выйти из квартиры и закрыть дверь) и delay_time (время после срабатывания датчика двери, через которое запустится сирена) зададим как 5 и 10 секунд соответственно. Сохраняем, перезагружаем Home Assistant.

Далее создаём карточку сигнализации в Lovelace, добавив код в нужное вам место ui-lovelace.yaml

В entity указываем название объекта, который создался после подключения alarm_control_panel. В states можно указать, какие кнопки будут в карточке: я оставил только «Охрана (не дома)».

Назначение и задачи СКУД

Система

контроля и управления доступом (СКУД)

– это совокупность программных и

технических средств, а также

организационно-методических мероприятий,

с помощью которых решается задача

контроля и управления посещением

охраняемого объекта.

СКУД

может решать такие задачи, как оперативный

контроль местонахождения персонала и

время нахождения персонала на объекте.

С помощью программных средств реализуется

функция расчёта отработанного сотрудниками

времени. Зачастую на предприятиях СКУД

интегрируется с системой охранно-пожарной

сигнализации для комплексного решения

задач безопасности. Тем самым можно

обеспечить реакции охранной на попытки

несанкционированного доступа, взлома

дверей и т.п.; возможность автоматической

постановки/снятия с охраны помещений

по факту прохода в зону доступа сотрудника;

предоставление свободного выхода в

случае возникновения пожара.

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Автоматизация

Чтобы связать NFC-метки с нашим умным домом, потребуется создать 5 автоматизаций:

-

Срабатывание сигнализации (запускается, когда мы заходим в квартиру)

-

Включение режима охраны (прикладываем метку и уходим из дома)

-

Отключение режима охраны (прикладываем метку, когда пришли домой)

-

Включение сирены

-

Отключение сирены

Срабатывание сигнализации

В качестве триггера используется датчик открытия двери. Когда дверь открывается при условии, что включен режим охраны, запускается наша автоматизация. В блоке с действиями я задал мигание шлюзом Xiaomi и диодом на ESP-32. Вы можете использовать любые другие действия.

Включение режима охраны

Триггер — чтение метки с заданным на этапе настройки ESP uid. Пока мы выходим из квартиры, шлюз мигает оранжевым светом. После того, как включился режим охраны, загорается диод на ESP, а шлюз включает статичный красный свет на 3 секунды и гаснет.

Отключение режима охраны

В этой автоматизации в качестве триггера снова используется RFID-метка. Условием является включенный или включающийся режим охраны. Последний предусмотрен на случай, если собрались уходить из дома, приложили карточку и вспомнили про включенный утюг. При валидной метке коротко включается диод на ESP и зелёная подсветка на шлюзе.

Включение сирены

Пока что я не особо заморачивался с индикацией, поэтому в автоматизации только сирена из встроенных звуков шлюза. В будущем планирую дополнительно выводить звук на умную колонку и мигать люстрой.

Отключение сирены

От «отключения режима охраны» отличается лишь условием по статусу alarm_control_panel.ha_alarm (здесь triggered) и отключением сирены или другой индикации.

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

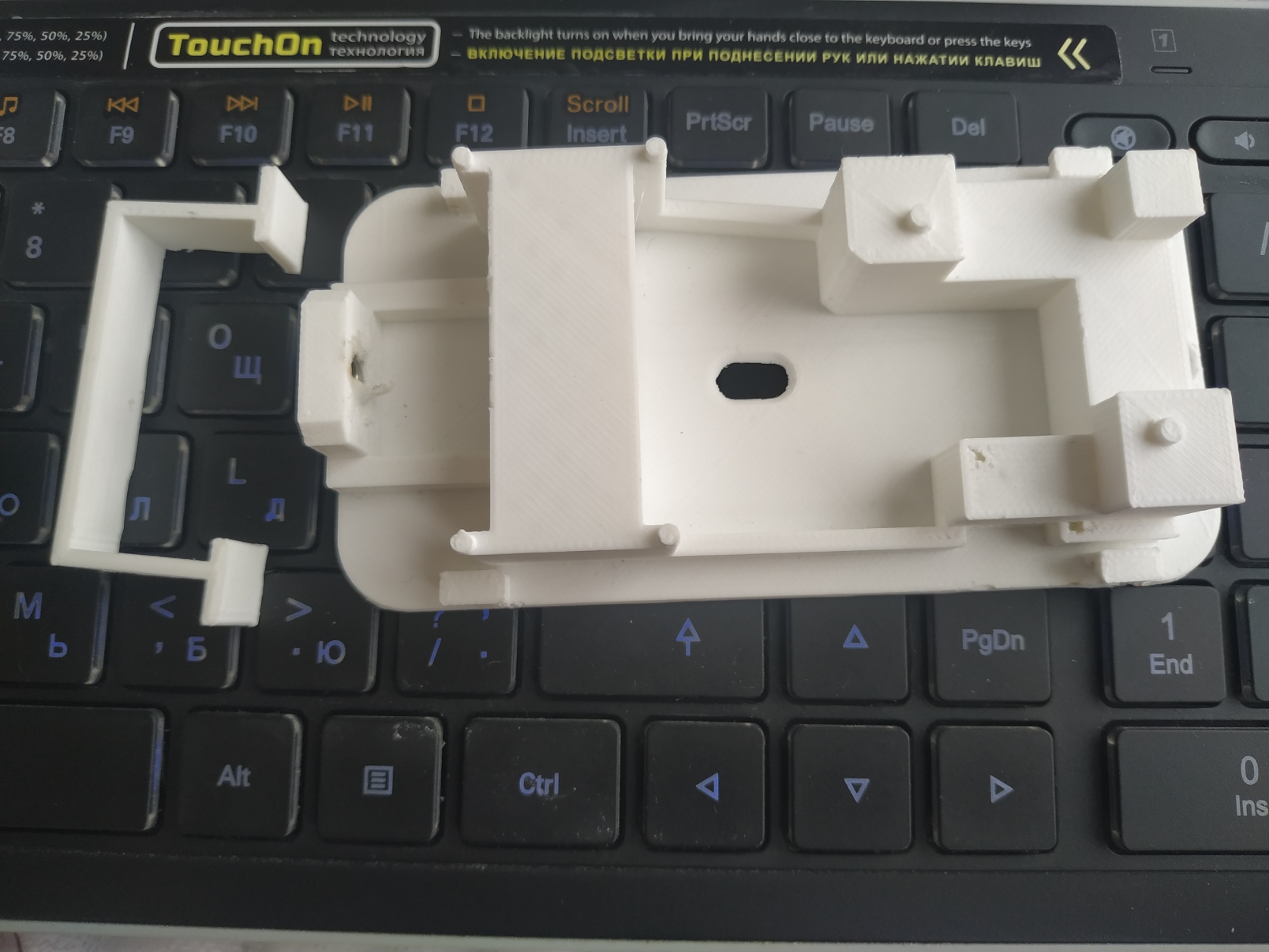

Красивая обёртка

Наверное, очевидно, что две платы без какого-либо корпуса выглядят не очень красиво и безопасно. Я попросил другая спроектировать и напечатать под них корпус. Цвет выбрали белый, чтобы подходил под будущий интерьер. Уже после печати я понял, что белый корпус не гасит свет диодов на ESP, поэтому их можно использовать в автоматизациях. Даже синий диод в условиях коридора должен быть виден.

Основа, на которую ложатся платы, и прищепка (слева) для того, чтобы закрепить PN532

Основа, на которую ложатся платы, и прищепка (слева) для того, чтобы закрепить PN532 К ESP подключается кабель питания, поэтому она не должна болтаться внутри корпуса.

К ESP подключается кабель питания, поэтому она не должна болтаться внутри корпуса.

Ух, наконец-то закончил. Спасибо, что дочитали до конца. Надеюсь, что этот гайд помог вам!

Устройства и оборудование СКУД

От самых простых (с пропуском через одну дверь на вход и выход) и до самых сложных (с десятком объектов, комнат, входов и выходов) контроль доступом может содержать в себе различные модификации и конфигурации. Так или иначе, каждая система обязательно содержит:

Оборудование ограничения доступа

Устанавливается на проходе или проезде охраняемой территории:

турникеты — устанавливаются в тех местах, где необходимо осуществить контролируемый проход людей (офисе, общественном транспорте и т.п.). Турникеты различают:

- поясные;

- полноростовые.

шлагбаумы и ворота — устанавливаются при въезде на защищенную территорию организации, на автомобильных стоянках, на частной территории. Ряд из требований:

- хорошая устойчивость к погодным изменениям;

- возможность дистанционного управления.

шлюзовые кабины — применяют на объектах с повышенной мерой безопасности. Различают два вида:

- шлюзы тамбурного типа (человек заходит в 1-ю дверь и попадает в своего рода тамбур. Предъявляет личный идентификатор (биометрические параметры: сетчатка глаза, отпечаток пальца, голос), личное удостоверение и только в случае соответствия перед ним открывается 2-ая дверь, в противном случае человек остается заблокированным в комнате между двух дверей, до выяснения обстоятельств);

- шлюзы-ротанты (аналог первого метода, только имеет более высокую пропускную способность, т.к. вместо дверей применяют турникеты).

болларды — дорожные столбы, имеющие возможность опускаться и подниматься при необходимости, тем самым предоставляя доступ или блокируя несанкционированный проезд автомобилем на охраняемый объект.

Оборудование для идентификации доступа

Идентификация человека осуществляется с помощью считывающего устройства, которое принимает и обрабатывает информацию содержащуюся на специальном носителе.

Устройства для идентификации по виду различают:

- магнитные (карты с магнитным деталями или же технологией Виганда);

- электронные (соответствующие ключи, дистанционные карты);

- оптические (специальные метки, карты со штрих-кодом);

- акустические (передача с помощью закодированного звукового сигнала);

- биометрические (отпечатки пальцев, форма лица, сетчатка глаза);

- комбинированные (применяются не одна, а ряд вышеописанных технологий).

Считыватели идентификаторов различают:

- контактные (путем нажатия кнопок на клавиатуре, непосредственным прикладыванием ключа, поворотом механизмов);

- бесконтактными (путем поднесения устройства идентификации на определенное расстояние к считывателю);

- комбинированными.

Контроллер

Для всей системы нужен центральный компьютер (контроллер), который будет осуществлять сбор, анализ и хранения информации с устройств идентификации. Предоставленный идентификатор человеком, анализируется ПК, сравнивается с информацией хранимой в памяти и, соответственно, контроллер будет принимать решение за тем, кому предоставить доступ, а кто его не получит в силу каких-либо причин. Так же он осуществляет управление за системами безопасности, если таковы были предусмотрены: видеонаблюдением, охранной и пожарной сигнализацией.

Вспомогательные устройства и оборудование

Чтобы обеспечить установку полноценной СКУД и взаимодействие системы друг с другом, также потребуется вспомогательные элементы. К ним относятся:

- кабель;

- конверторы среды;

- монтажная фурнитура;

- источники питания (аккумуляторы, бесперебойный блоки питания);

- доводчики для дверей;

- датчики (герконы, движения);

- кнопки выхода;

- камеры видеонаблюдения;

- извещатели (устройства охранной и пожарной сигнализации);

- программное обеспечение.

Что это такое и для чего нужны

Предназначена для лимитирования и фиксации входа (выхода) через оборудованные участки прохода с оперативным контролем сотрудников, а также времени их пребывания в зоне ограниченного доступа.

Основные функции

- Санкционирование – присваиваются идентификаторы, определяются биометрические признаки; их регистрация с заданием временных интервалов и уровня доступа (когда, куда, кто допускается).

- Идентификация – опознание по считанным идентификаторам или признакам.

- Авторизация – проверка соответствия заданным полномочиям.

- Аутентификация – определение достоверности по идентификационным признакам.

- Реализация – разрешение или запрет по результатам анализа.

- Регистрация – фиксация действий.

- Реакция – меры в случае попытки несанкционированного доступа: сигналы предупреждения и тревоги, блокирование зоны и пр.

Задачи

- Постановка или снятие охраны по установленному регламенту, при нештатных ситуациях – запись и хранение информации.

- Дистанционное онлайн управление.

- Разграничение доступа в соответствии со служебными полномочиями.

- Идентификация и контроль перемещения сотрудников на объекте, предотвращение повторного входа по одинаковым идентификаторам.

- Учёт рабочего времени. Фиксация времени и даты прибытия сотрудника на конкретное место с записью длительности его нахождения там.

- Интеграция с другими элементами безопасности – охранной, пожарной, видеонаблюдения.

АВТОНОМНЫЕ КОНТРОЛЛЕРЫ СИСТЕМ ДОСТУПА

Автономный контроллер СКУД имеет возможность подключения считывающего устройства, кнопки выхода, а также клеммы для управления исполнительным устройством, например, замком. Кроме того, он обладает энергонезависимой памятью, позволяющей хранить информацию об электронных ключах пользователей.

Эта величина различна в зависимости от модели и составляет, как правило, 1000 и более идентификаторов. Достаточно популярным прибором этого типа скуд является контроллер z5r.

При выборе такого исполнения следует обратить внимание на:

- наличие возможности выбора типа замка: электромагнитный или электромеханический;

- тип интерфейса связи со считывателем.

Что касается последнего пункта, то это важный момент – при несоответствии протокола обмена СКУД работать не будет

Обратите внимание: если в характеристиках указан, например протокол Dallas TM (iButton), то это не означает, что контроллер может работать только с ключами Touch Memory.. Многие бесконтактные считыватели карт Proximity EM-Marine поддерживают указанный в качестве примера интерфейс

Так что особой проблемы здесь нет – главное обратить на этот момент внимание.

Многие бесконтактные считыватели карт Proximity EM-Marine поддерживают указанный в качестве примера интерфейс

Так что особой проблемы здесь нет – главное обратить на этот момент внимание.

Следующее что важно для пользователя – способ программирования ключей. Здесь могут существовать несколько вариантов:

Здесь могут существовать несколько вариантов:

Следующее что важно для пользователя – способ программирования ключей. Здесь могут существовать несколько вариантов:

- с помощью мастер ключа;

- через специальный адаптер;

- на компьютере, если производитель поставляет нужное ПО.

В большинстве случаев мастер ключ представляется оптимальным вариантом, поскольку не требует дополнительных подключений. Это удобно, когда в процессе эксплуатации контроллера требуется периодически добавлять новые идентификаторы.

Алгоритм прост: к считывателю подносится «мастер» и включает режим программирования. Поднесенный затем ключ записывается в память прибора. Выход из режима осуществляется автоматически по истечении определенного времени или мастер ключом. У различных моделей порядок и содержание действий могут отличаться, но суть от этого не меняется.

Производители могут предлагать дополнительные опции, зачастую интересные и полезные. Так в упоминавшемся контроллере z5r есть режим ACCEPT.

При работе в нем все ключи получают доступ и заносятся в память прибора. Практическое применение таково, что, перейдя в такой режим можно за определенный промежуток времени автоматически создать базу ключей не переходя в режим программирования.

Автономные контроллеры применяются, в основном, для организации доступа в одно или несколько помещений.

Контроль доступа

IAM — Identity and access management

Решения для управления идентификацией и доступом к ресурсам, устройствам, сервисам и приложениям. Решения данного класса часто входят в состав более сложных систем защиты.

IGA – Identity Governance and Administration

Развитие технологий Identity Management (IdM) и IAM привело к возникновению нового класса решений для идентификации и управления доступом – IGA. Основное отличие между ними заключается в том, что IGA предлагают более гибкие настройки и процессы согласования доступа к ресурсам, а также имеют системы разделения ответственности для критичных бизнес-операций и системы оценки рисков при настройке ролей.

PAM – Privileged Access Management

Данный класс решений призван затруднить проникновение в сеть и получение доступа к привилегированным учетным записям, а также усилить защиту привилегированных групп пользователей. Помимо этого, PAM также расширяет возможности мониторинга, видимости и детализированного управления привилегированными учетными записями. Заметим, что для обозначения систем контроля привилегированных пользователей, встречаются и другие наименования данного класса решений, например: Privileged User Management (PUM), Privileged Identity Management (PIM), Privileged Password Management (PPM), Privileged Account Security (PAS).

SDP – Software Defined Perimeter

Программно-определяемый периметр, также известный как Zero Trust Network Access (ZTNA). Это новый подход к защите удаленного доступа к сетевым службам, приложениям и системам как локально, так и в облаке. SDP распределяет доступ к внутренним приложениям на основе личности пользователя и с доверием, которое адаптируется под текущий контекст. Помимо прочего, SDP делает инфраструктуру приложений невидимой для интернета, что позволяет избежать сетевых атак.

Классификация систем СКУД

Разделяют классификацию по техническим параметрам и функциональному потенциалу.

Критерии по техническим параметрам следующие:

- число степеней идентификации;

- число регулируемых мест объекта;

- количество людей, проходящих через пост пропуска СКУД в часы пик (пропускная способность);

- расчетное количество постоянных сотрудников, способных быть обработанными оперативной памятью;

- факторы влияния окружающей среды.

Критерии по функциональному потенциалу следующие:

- степень оперативности внесения изменений в управленческие СКУД программы;

- эффективность защиты от актов намеренного разрушения системы охраны, как материальных средств, так и программного обеспечения;

- степень уровня секретности;

- возможность идентификации в режиме автоматики;

- назначение разного уровня доступа сотрудникам и посетителям, согласно их полномочий;

- способность накапливать и анализировать большое количество данных;

- надежное срабатывание (закрытие/открытие) всех постов, управляемых системой;

- распечатка любой информации по запросу пользователя.